这两天刚刚考完三科专业课,打开博客后台,却发现评论激增到400余条。结合之前的异常评论,才发现我的服务器正在以一个固定的频率接受一个陌生IP的无意义评论请求,貌似是Ddos攻击。这让我十分疑惑:“攻击者”是谁?“攻击者”的目的是什么?如何防范?

情形描述

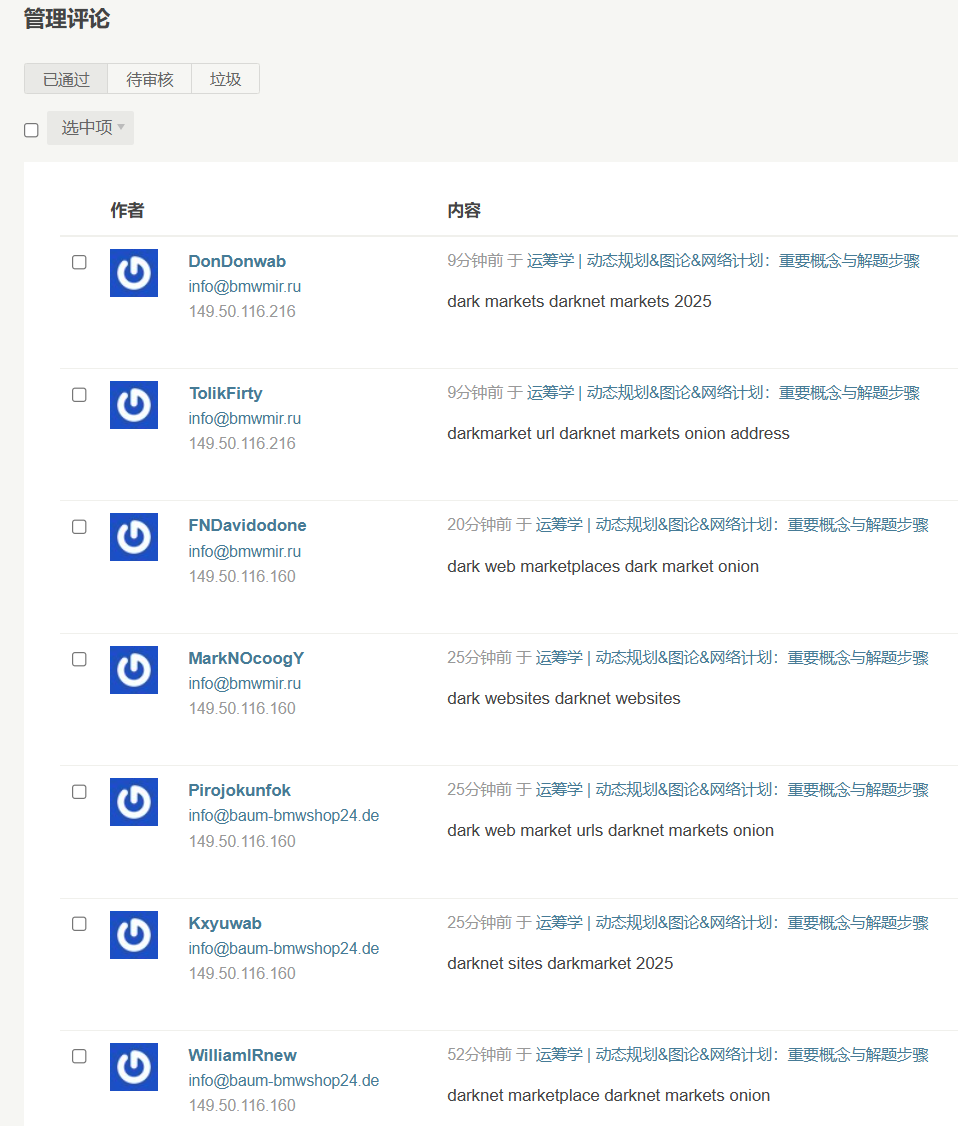

如上图,新增的评论大致如上。

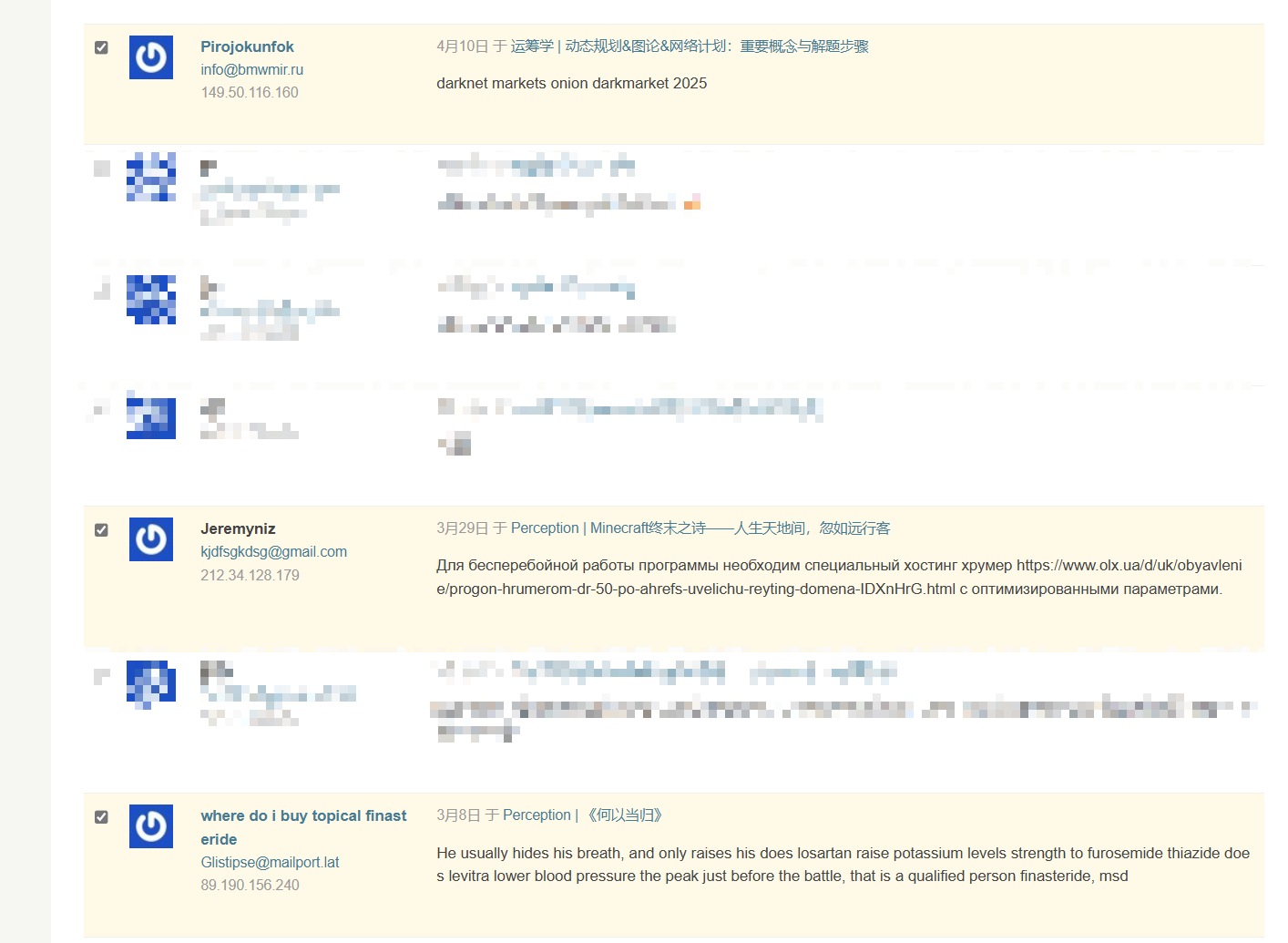

更早些时候,也有一些零散的未知方评论,如上图。

作为个人博客,我尚未对该博客进行推流,那么“攻击者”到底来源于哪里?为了寻找线索,我们列出所有的条件,进行推理:

- 服务器:部署在云服务器Vultr上

- 域名:namesilo服务商提供的.me域名

- DNS域名解析:直接使用namesilo提供的Domain Manager服务

- 博客框架:Typecho

同时,已知博客唯一对外发表的渠道是国内的朋友圈

遭受的疑似Ddos攻击特征是:针对某一篇博客,在其评论区评论,其来源是:

两个网址随机选用149.50.116.160、149.50.116.216两个IP,每30分钟发送3次内容,评论的昵称是随机但有规律的,内容是“dark web marketplaces dark web market”等无意义的英文语句。这样的情况持续了近3天,积累了约400条评论。

疑点在于:本博客只在朋友圈对私域开放过,假设“攻击者”不存在于熟悉的人中(大概率情况),那么“攻击者”是如何获取网页的地址(或域名)的?是Typecho博客本身的原因,还是相关网页服务商或服务器提供商的原因?

推理过程

首先,从评论内容上来说:大量无意义的英文短语,可能是自动化脚本生成的。

其次,攻击者使用的邮箱地址bmwmir.ru 域名与俄罗斯的汽车服务商相关,而 baum-bmwshop24.de 域名则与德国的汽车公司有关。这种跨国的邮箱可能表明攻击者试图掩盖其真实身份。

难道是给我发广告,让我关注汽车网址?🤔问题是我也看起来不像是买得起车的样子呀

最后,攻击者使用的 IP 地址经查询位于英国,并属于同一自治系统(AS),可能表明攻击者使用了云服务或代理服务器进行攻击,以隐藏其真实位置。

暂时的解决方式

- 宝塔面板连接服务器后,在该网址的设定中开启流量限制,限制单个IP访问最大并发数为25。设置后发现仍然收到该IP的评论,于是另采用2.的方法针对性解决

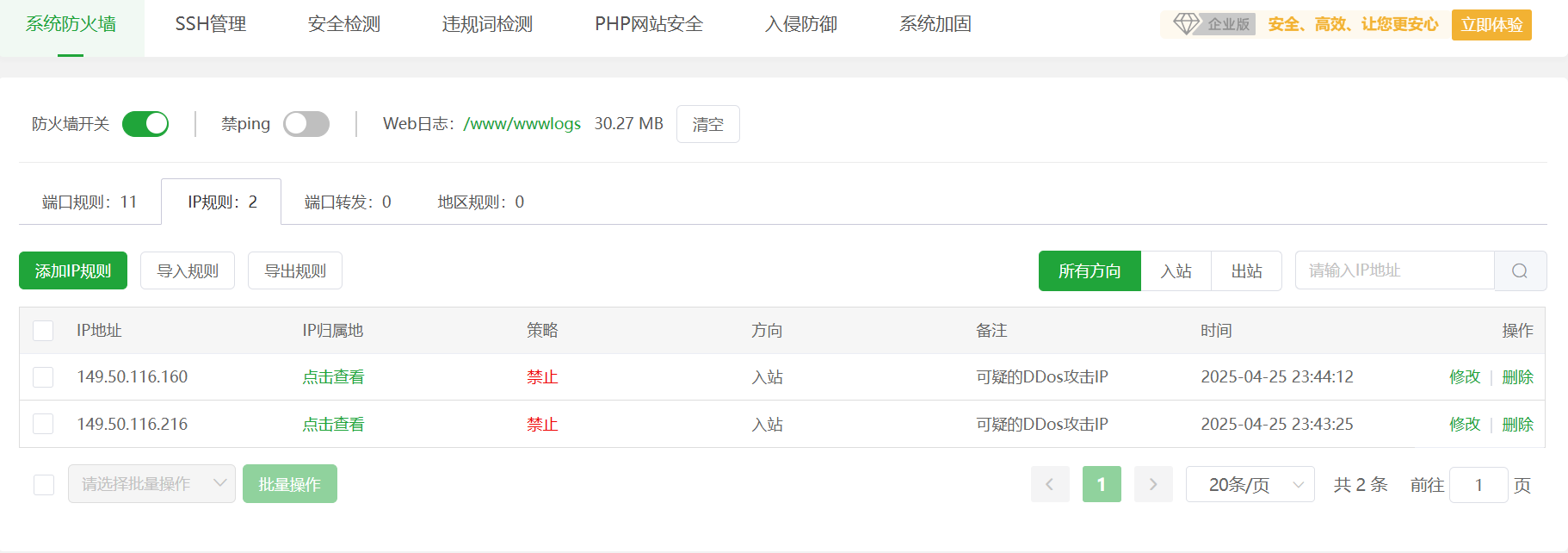

- 在宝塔面板的安全防护功能中设置系统防火墙(与Vultr的防火墙同理)的IP防护规则,禁止这两个IP的请求(如下图)

这样一来,虽然收不到对应IP的请求了,但是仍然没有解决我们的疑惑:“攻击者”是谁?“攻击者”的目的是什么?“攻击者”是如何找到我们网址的?

为防止机器人刷评,请输入验证码~

验证码可能加载较慢,请耐心等待 | 点击图片可刷新验证码